กฏหมายเกี่ยวกับระบบเครือข่ายอินเทอร์เน็ต

กฎหมายเกี่ยวกับระบบเครือข่ายอินเทอร์เน็ต มี National Information Technology Committee : NITC เป็นผู้ควบคุมดูแล

ระบบเครือข่ายอินเทอร์เน็ตมีความสำคัญต่อการติดต่อสื่อสารทั้งในส่วนราชการ และรัฐวิสาหกิจหรือรวมทั้งการดำเนินธุรกิจในปัจจุบันทุกองค์การต้องมีการศึกษาค้นคว้าข้อมูลผ่านระบบเครือข่ายอินเทอร์เน็ต ดังนั้นต้องมีการควบคุมดูแลผลประโยชน์ของผู้ที่นำข้อมูลมานำเสนอผ่านระบบเครือข่ายอินเทอร์เน็ตและต้องคำนึงถึงความปลอดภัยของข้อมูล จากการประชุมคณะรัฐมนตรี ทางคณะรัฐมนตรีได้มีนโยบายทางด้านเทคโนโลยีสารสนเทศ เพื่อให้เกิดการปฏิรูปกฎหายเมทคโนโลยีสารสนเทศ ( National Information Technology Committee : NITC ) เป็นผู้รับผิดชอบกฎหมายเทคโนโลยีสารสนเทศ ( Information Technology Law )จำเป็นต้องมีการตรากฎหมายขึ้นบังคับทั้งหมด 6 ฉบับ ได้แก่

1. กฎหมายเกี่ยวกับธุรกรรมทางอิเล็กทรอนิกส์

2. กฎหมายเกี่ยวกับลายมือทางอิเล็กทรอนิกส์

3. กฎหมายเกี่ยวกับอาชญากรรมทางคอมพิวเตอร์

4. กฎหมายเกี่ยวกับการโอนเงินทางอิเล็กทรอนิกส์

5. กฎหมายเกี่ยวกับการคุ้มครองข้อมูลส่วนบุคคล

6. กฎหมายลำดับรองของรัฐธรรมนูญ มาตรา 78

ระบบเครือข่ายอินเทอร์เน็ตมีความสำคัญต่อการติดต่อสื่อสารทั้งในส่วนราชการ และรัฐวิสาหกิจหรือรวมทั้งการดำเนินธุรกิจในปัจจุบันทุกองค์การต้องมีการศึกษาค้นคว้าข้อมูลผ่านระบบเครือข่ายอินเทอร์เน็ต ดังนั้นต้องมีการควบคุมดูแลผลประโยชน์ของผู้ที่นำข้อมูลมานำเสนอผ่านระบบเครือข่ายอินเทอร์เน็ตและต้องคำนึงถึงความปลอดภัยของข้อมูล จากการประชุมคณะรัฐมนตรี ทางคณะรัฐมนตรีได้มีนโยบายทางด้านเทคโนโลยีสารสนเทศ เพื่อให้เกิดการปฏิรูปกฎหายเมทคโนโลยีสารสนเทศ ( National Information Technology Committee : NITC ) เป็นผู้รับผิดชอบกฎหมายเทคโนโลยีสารสนเทศ ( Information Technology Law )จำเป็นต้องมีการตรากฎหมายขึ้นบังคับทั้งหมด 6 ฉบับ ได้แก่

1. กฎหมายเกี่ยวกับธุรกรรมทางอิเล็กทรอนิกส์

2. กฎหมายเกี่ยวกับลายมือทางอิเล็กทรอนิกส์

3. กฎหมายเกี่ยวกับอาชญากรรมทางคอมพิวเตอร์

4. กฎหมายเกี่ยวกับการโอนเงินทางอิเล็กทรอนิกส์

5. กฎหมายเกี่ยวกับการคุ้มครองข้อมูลส่วนบุคคล

6. กฎหมายลำดับรองของรัฐธรรมนูญ มาตรา 78

ข้อยกเว้นการละเมิดลิขสิทธิ์

การกระทำการใดๆที่มีกฎหมายให้รับรองลิขสิทธิ์ ถ้าเป็นงานที่ไม่ได้รับความคุ้มครองหรือสิ้นอายุการควบคุมตามกฎหมายแล้ว การกระทำต่องานนั้นย่อมไม่เป็นการละเมิดลิขสิทธิ์เพราะไม่ได้ไปจดลิขสิทธิ์ นอกจากนี้ยังมี

1 ) งานอันไม่อาจมีลิขสิทธิ์

2 ) ข้อยกเว้นการละเมิดลิขสิทธิ์

1. งานอันไม่อาจมีลิขสิทธิ์

งานที่อาจมีลิขสิทธิ์ มีดังนี้ คือ

1 ) ข่าวประจำวันและข้อเท็จจริงต่างที่มีลักษณะข่าวสาร ซึ่งไม่ใช่งานวรรณคดีหรือวิทยาศาสตร์หรือศิลปะ

2 ) รัฐธรรมนูญ กฎหมาย

3 ) ระเบียบ ข้อบังคับ ประกาศ คำสั่ง คำชี้แจง และหนังสือตอบโต้ของกระทรวง ทบวง กรม หรือหน่วยงานอื่นใดของรัฐหรือท้องถิ่น

4 ) คำพิพากษา คำสั่ง คำวินิจฉัย และรายงานของราชการ

5 ) คำแปล และการรวบรวมสิ่งต่างๆ ตาม 1) – 4 ) ที่กระทรวง ทบวง กรม หรือหน่วยงานอื่นใดของรัฐหรือของท้องถิ่นจัดทำขึ้น

2. การกระทำที่ถือเป็นข้อยกเว้นของการละเมิดลิขสิทธิ์

การกระทำกับงานอันมีลิขสิทธิ์ หากไม่ขัดต่อการแสวงหาประโยชน์จากงานอันมีสิขสิทธิ์ของเจ้าของลิขสิทธิ์เกินควร ถือว่าเป็นการละเมิดลิขสิทธิ์ หรือการกระทำต่อไปนี้ไม่ถือว่าเป็นการละเมิดลิขสิทธิ์ มีดังนี้

1 ) กระทำการเพื่อประโยชน์ในการศึกษามิใช่หากำไร

2 ) กระทำการเพื่อใช้งานส่วนตัว

3 ) กระทำการเพื่อประโยชน์ของทางราชการ

4 ) กระทำการโดยรับรู้ความเป็นเจ้าของลิขสิทธิ์ของผู้อื่น เช่น คัดลอกเลียน หรืออ้างอิงงานบางตอนตามสมควร จากงานอันมีลิขสิทธิ์ โดยการแสดงการรับรู้ถึงความเป็นเจ้าของลิขสิทธิ์ของผู้อื่น ย่อมไม่เป็นการละเมิดลิขสิทธิ์

1 ) งานอันไม่อาจมีลิขสิทธิ์

2 ) ข้อยกเว้นการละเมิดลิขสิทธิ์

1. งานอันไม่อาจมีลิขสิทธิ์

งานที่อาจมีลิขสิทธิ์ มีดังนี้ คือ

1 ) ข่าวประจำวันและข้อเท็จจริงต่างที่มีลักษณะข่าวสาร ซึ่งไม่ใช่งานวรรณคดีหรือวิทยาศาสตร์หรือศิลปะ

2 ) รัฐธรรมนูญ กฎหมาย

3 ) ระเบียบ ข้อบังคับ ประกาศ คำสั่ง คำชี้แจง และหนังสือตอบโต้ของกระทรวง ทบวง กรม หรือหน่วยงานอื่นใดของรัฐหรือท้องถิ่น

4 ) คำพิพากษา คำสั่ง คำวินิจฉัย และรายงานของราชการ

5 ) คำแปล และการรวบรวมสิ่งต่างๆ ตาม 1) – 4 ) ที่กระทรวง ทบวง กรม หรือหน่วยงานอื่นใดของรัฐหรือของท้องถิ่นจัดทำขึ้น

2. การกระทำที่ถือเป็นข้อยกเว้นของการละเมิดลิขสิทธิ์

การกระทำกับงานอันมีลิขสิทธิ์ หากไม่ขัดต่อการแสวงหาประโยชน์จากงานอันมีสิขสิทธิ์ของเจ้าของลิขสิทธิ์เกินควร ถือว่าเป็นการละเมิดลิขสิทธิ์ หรือการกระทำต่อไปนี้ไม่ถือว่าเป็นการละเมิดลิขสิทธิ์ มีดังนี้

1 ) กระทำการเพื่อประโยชน์ในการศึกษามิใช่หากำไร

2 ) กระทำการเพื่อใช้งานส่วนตัว

3 ) กระทำการเพื่อประโยชน์ของทางราชการ

4 ) กระทำการโดยรับรู้ความเป็นเจ้าของลิขสิทธิ์ของผู้อื่น เช่น คัดลอกเลียน หรืออ้างอิงงานบางตอนตามสมควร จากงานอันมีลิขสิทธิ์ โดยการแสดงการรับรู้ถึงความเป็นเจ้าของลิขสิทธิ์ของผู้อื่น ย่อมไม่เป็นการละเมิดลิขสิทธิ์

อ้างอิง : http://laddakaraoom.blogspot.com/

ความปลอดภัยของข้อมูลบนระบบเครือข่ายอินเทอร์เน็ต

1. การให้ความรู้เกี่ยวกับการรักษาความปลอดภัยของข้อมูลแก่ผู้ใช้คอมพิวเตอร์

การใช้งานระบบเครือขายผู้ใช้ต้องมีความรู้เกี่ยวกับการรักษาความปลอดภัย พร้อมทั้งการดูแลความปลอดภัยแก่ผู้ใช้งาน รวมทั้งให้ผู้ใช้งานคำนึงถึงความสำคัญของข้อมูลสามารถป้องกันข้อมูลเบื้องต้นได้ วิธีการป้องกันข้อมูลในขั้นต้นที่พนักงานทุกคนควรทราบได้แก่

1 ) การเก็บรหัสผ่านเป็นความลับ ไม่บอกให้ผู้อื่นทราบ หรือจดไว้ในที่เปิดเผย

2 ) ไม่อนุญาตให้ผู้อื่นใช้เครื่องที่ตนใช้ประจำ ตั้งระบบรักษาความปลอดภัยของอุปกรณ์ต่างๆการใช้รหัสผ่านในการทำงาน

3 ) ขยันเปลี่ยนรหัสผ่านของตนเองบ่อยๆเพื่อป้องกันผู้อื่นจดจำรหัสผ่านในขณะที่พิมพ์รหัส

4 ) การสังเกตอาการแปลกๆที่เกิดขึ้นซึ่งอาจเป็นสัญญาณของไวรัส เช่น การทำงานช้าลงของเครื่องคอมพิวเตอร์ การมีข้อความแปลกๆเกิดขึ้น การทำงานไม่เป็นปกติ

5 ) ให้ความรู้เกี่ยวกับการกู้ข้อมูลคืน หากข้อมูลมีความเสียหายเกิดขึ้น

6 ) มีการปรับปรุงโปรแกรมที่ใช้ตรวจสอบความปลอดภัยอย่างสม่ำเสมอ เช่นโปรแกรมตรวจไวรัส โปรแกรมตรวจสอบผู้เข้าใช้ระบบ เป็นต้น

2. การรักษาควาปลอดภัยของผู้ดูแลระบบ

ผู้ดูแลระบบควรมีความรู้เกี่ยวกับการป้องกันเป็นอย่างดีเนื่องจากเป็นบุคคลที่สำคัญในการป้องกันความปลอดภัย ข้อควรระวังเบื้องต้นของผู้ดูแลระบบ ได้แก่

1. ต้องมีความรู้เกี่ยวกับลำดับความสำคัญของผู้ใช้ระบบ เพื่อที่จะกำหนดสิทธิ์ของการเข้าใช้งานได้

2. ไม่สมควนให้มีการอนุญาตผู้ใช้มากเกินไปอาจจะเป็นเหตุของเจาะระบบได้

3. การยกเลิกสิทธิ์ของผู้เข้าใช้ ควรทำการลบล้างสิทธิ์ออกจากโปรแกรมตรวจสอบเพื่อป้องกันมิให้ผู้อื่นขโมยสิทธิ์เข้าใช้ระบบ

3. การกำหนดสิทธิ์ของการเข้าใช้ระบบ

การกำหนดสิทธิ์ของการเข้าใช้งานระบบ เราสามารถกำหนดสิทธิ์ของบุคคลในแต่ละระดับเพื่อเข้าใช้งานระบบ โดยมีการกำหนดสิทธิ์ในการเข้าใช้งานดังนี้

1 ) รหัสผ่าน ( Password ) หมายถึง การกำหนดรหัสผ่านอาจจะอยู่ในรูปตัวเลขหรือตัวอักษร หรือสัญลักษณ์ ที่ต้องพิมพ์เพื่อให้ระบบตรวจสอบว่าเหมือนกับค่าที่เคยตั้งไว้หรือไม่ว่า

- ควรมีจำนวนหลักของข้อความไม่ต่ำกว่า 8 ตัว หากโปรแกรมหรือระบบนั้นสามารถรองรับได้

- ควรมีทั้งตัวอักษรและตัวเลข

- ไม่ควรเป็นคำ หรือข้อความใดข้อความหนึ่งหรือชื่อคน สัตว์เลี้ยง หรือสิ่งของที่ใกล้ตัว ควรเป็นข้อความที่ไม่มีความหมาย

- ไม่ควรใช้ฟังก์ชันช่วยจำ User name และ Password ของเว็บไซต์หรือโปรแกรมใดๆเพราะอาจเป็นสาเหตุให้ถูกขโมยได้ง่าย

2 ) วัตถุในการตรวจสอบ ( Possessed Objects ) คือ สิ่งของที่ผู้ใช้สามารถพกพาติดตัวไปเพื่อใช้ในการตรวจสอบ เช่น บัตรผ่าน อาจใช้ร่วมกับรหัสผ่านได้

3 ) การตรวจสอบทางชีวภาพ ( Biometric Device ) คือ การตรวจสอบลักษณะทางชีวภาพว่าตรงกับลักษณะทางชีวภาพที่บันทึกไว้หรือไม่ เช่นม่านตา เป็นต้น

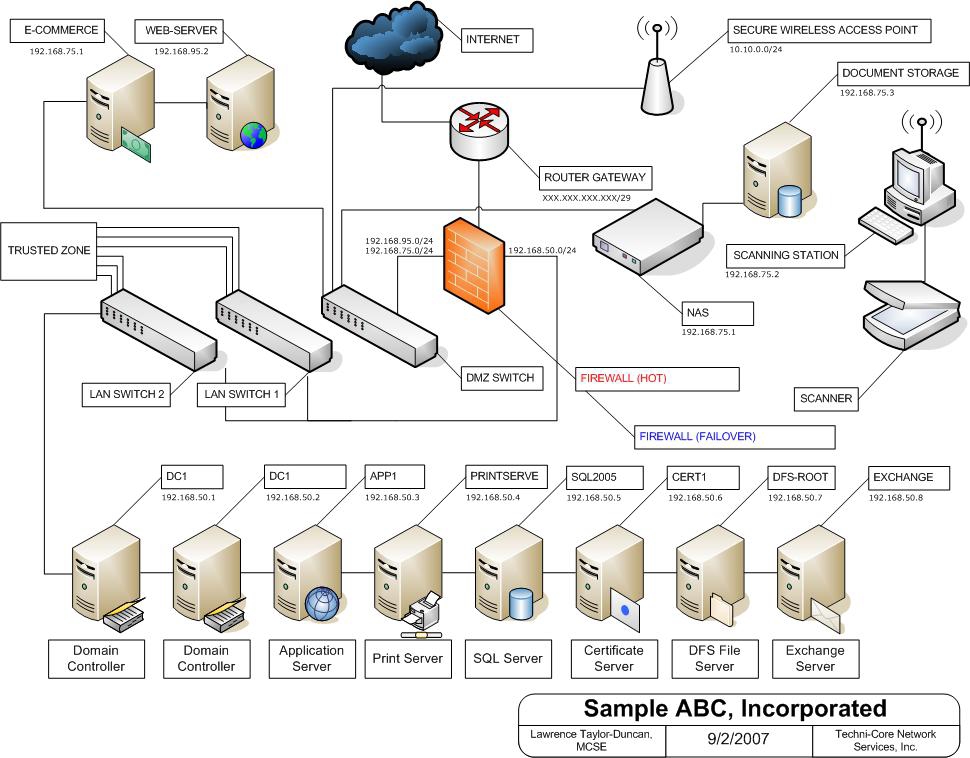

4. การตรวจสอบการเข้าใช้ด้วยระบบฮาร์แวร์

โดยป้องกันการเข้ามาในระบบผ่านช่องหรือ Port ต่างๆ ได้แก่ Fire Wall ซึ่งก็คือ เครื่องมือที่ใช้ในการตรวจสอบหรือปิดกั้นกันการเชื่อมต่อของข้อมูลจากภายนอกเครือข่ายกับภายในเครือข่าย ซึ่งจะอนุญาตให้เฉพาะผู้ที่มีสิทธิ์ในการเข้าถึงข้อมูลเท่านั้น ซึ่งในการรักษาความปลอดภัยสูงFirewall มี 3 ชนิดคือ

1 ) Screening Routers คือ อุปกรณ์ที่ใช้ตรวจสอบข้อมูลนั้นถูกส่งมาจากที่ใด และได้รับอนุญาตอย่างถูกต้องหรือไม่ การตรวจสอบนั้นสามารถทำได้โดยการดู Address ที่มีมากับข้อมูล

2 ) Proxy Gateway คือ ตรวจสอบข้อมูลทั้ง Address และตัวข้อมูล ( Data ) ซึ่งให้ความปลอดภัยสูงกว่า Screening Routers โดยจะอนุญาตให้ข้อมูลหรือชุดคำสั่งที่ได้รับจากระบบเครือข่ายสามารถทำงานได้ตามที่ได้รับอนุญาตเท่านั้น

3 ) Guard คือ Proxy Firewall ซึ่งมีความสามารถในการักษาความปลอดภัยสูง ทำหน้าที่วิเคราะห์ Protocol ที่ผ่านเข้ามาหรือออกจากเครือข่าย แล้วสั่งงานตามที่ Protocol ตัวนั้นต้องการ

5. การใช้โปรแกรมป้องกันไวรัส

โปรแกรมป้องกันไวรัสเป็นตัวค้นหาและกำจัดไวรัสออกจากหน่วยความจำและอุปกรณ์เก็บข้อมูล การทำงานของโปรแกรมป้องกันไวรัสคือ

1 ) การค้นหาสัญญาณของไวรัสเพื่อเปรียบเทียบกับข้อมูลที่จัดเก็บไว้ ซึ่งผู้ใช้จึงจำเป็นที่จะต้องปรับปรุงโปรแกรมให้ทันสมัยอยู่เสมอ เพราะมีไวรัสใหม่เกิดขึ้นทุกวัน โปรแกรมป้องกันไวรัสประเภทนี้จะค้นหาไวรัสประเภท Polymorphic virus ได้ยาก เพราะไวรัสประเภทนี้สามารถเปลี่ยนรูปแบบของตนเองไปตามโปรแกรมหรือแฟ้มข้อมูล

2 ) การตรวจจับการเปลี่ยนแปลงของแฟ้มข้อมูล โปรแกรมจะทำหน้าที่ตรวจสอบข้อมูลของแฟ้ม เช่น ขนาดของแฟ้มข้อมูล วันที่แฟ้มข้อมูลถูกสร้างหรือแก้ไข จากนั้นจะใช้ข้อมูลนี้ในการตรวจสอบการเปลี่ยนแปลงของแฟ้มข้อมูลในการเปิดใช้ครั้งต่อไป หากมีการเปลี่ยนแปลงแจหมายถึงสัญญาณไวรัส แต่จะมีไวรัสบางชนิดที่เรียกว่า Stealth virus สามารถที่จะรายงานขนาดและวันเวลาเดิมของไฟล์เพื่อหลบเลี่ยงการถูกตรวจในจับได้

3 ) การแยกแฟ้มข้อมูลที่ต้องสงสัยไว้ต่างหาก โปรแกรมค้นหาไวรัสบางประเภทสามารถแยกแฟ้มข้อมูลที่สงสัยว่าติดไวรัสไวต่างหากเพื่อป้องกันการแพร่ของไวรัสได้ เมื่อผู้ใช้ทำการตรวจสอบหรือกำจัดไวรัสออกไปแล้วจะสามารถใช้แฟ้มข้อมูลเหล่านั้นได้อีกครั้ง

4 ) การสร้าง Rescue Disk หรือแผ่นดิสก์ที่สะอาดปลอดภัย ในการทำงานควรมีการสร้างแผ่นดิสก์ที่ปลอดภัยจากไวรัสประเภท Boot Sector virus และสามารถค้นหา ซ่อมแซม แฟ้มข้อมูลที่เสียหายจากไวรัสได้

6. การตรวจสอบความถูกต้องของระบบเครือข่าย

เป็นการตรวจสอบความถูกต้องของระบบเครือข่ายคอมพิวเตอร์ด้วยระบบต่างๆเช่น

1 Kerboros เป็นระบบที่ใช้ในการตรวจสอบความถูกต้องในการเชื่อมต่อกันของระบบเครือข่าย โดยการตรวจสอบความถูกต้องระหว่าง Processor ที่ทำการติดต่อสื่อสารระหว่างหันโดยมีระบบบัตรผ่าน ซึ่งมีอายุเป็นกำหนดเวลาที่แน่นอน การส่งข้อมูลจะส่งในรูปแบบของการเข้ารหัส

2. DCE เป็นระบบที่ใช้การพัฒนามาจาก Kerboros จึงง่ายต่อการบริหารและจัดการระบบมากกว่า มีการใช้ระบบบัตรผ่านและการเข้ารหัสข้อมูลเช่นเดียวกัน

การใช้งานระบบเครือขายผู้ใช้ต้องมีความรู้เกี่ยวกับการรักษาความปลอดภัย พร้อมทั้งการดูแลความปลอดภัยแก่ผู้ใช้งาน รวมทั้งให้ผู้ใช้งานคำนึงถึงความสำคัญของข้อมูลสามารถป้องกันข้อมูลเบื้องต้นได้ วิธีการป้องกันข้อมูลในขั้นต้นที่พนักงานทุกคนควรทราบได้แก่

1 ) การเก็บรหัสผ่านเป็นความลับ ไม่บอกให้ผู้อื่นทราบ หรือจดไว้ในที่เปิดเผย

2 ) ไม่อนุญาตให้ผู้อื่นใช้เครื่องที่ตนใช้ประจำ ตั้งระบบรักษาความปลอดภัยของอุปกรณ์ต่างๆการใช้รหัสผ่านในการทำงาน

3 ) ขยันเปลี่ยนรหัสผ่านของตนเองบ่อยๆเพื่อป้องกันผู้อื่นจดจำรหัสผ่านในขณะที่พิมพ์รหัส

4 ) การสังเกตอาการแปลกๆที่เกิดขึ้นซึ่งอาจเป็นสัญญาณของไวรัส เช่น การทำงานช้าลงของเครื่องคอมพิวเตอร์ การมีข้อความแปลกๆเกิดขึ้น การทำงานไม่เป็นปกติ

5 ) ให้ความรู้เกี่ยวกับการกู้ข้อมูลคืน หากข้อมูลมีความเสียหายเกิดขึ้น

6 ) มีการปรับปรุงโปรแกรมที่ใช้ตรวจสอบความปลอดภัยอย่างสม่ำเสมอ เช่นโปรแกรมตรวจไวรัส โปรแกรมตรวจสอบผู้เข้าใช้ระบบ เป็นต้น

2. การรักษาควาปลอดภัยของผู้ดูแลระบบ

ผู้ดูแลระบบควรมีความรู้เกี่ยวกับการป้องกันเป็นอย่างดีเนื่องจากเป็นบุคคลที่สำคัญในการป้องกันความปลอดภัย ข้อควรระวังเบื้องต้นของผู้ดูแลระบบ ได้แก่

1. ต้องมีความรู้เกี่ยวกับลำดับความสำคัญของผู้ใช้ระบบ เพื่อที่จะกำหนดสิทธิ์ของการเข้าใช้งานได้

2. ไม่สมควนให้มีการอนุญาตผู้ใช้มากเกินไปอาจจะเป็นเหตุของเจาะระบบได้

3. การยกเลิกสิทธิ์ของผู้เข้าใช้ ควรทำการลบล้างสิทธิ์ออกจากโปรแกรมตรวจสอบเพื่อป้องกันมิให้ผู้อื่นขโมยสิทธิ์เข้าใช้ระบบ

3. การกำหนดสิทธิ์ของการเข้าใช้ระบบ

การกำหนดสิทธิ์ของการเข้าใช้งานระบบ เราสามารถกำหนดสิทธิ์ของบุคคลในแต่ละระดับเพื่อเข้าใช้งานระบบ โดยมีการกำหนดสิทธิ์ในการเข้าใช้งานดังนี้

1 ) รหัสผ่าน ( Password ) หมายถึง การกำหนดรหัสผ่านอาจจะอยู่ในรูปตัวเลขหรือตัวอักษร หรือสัญลักษณ์ ที่ต้องพิมพ์เพื่อให้ระบบตรวจสอบว่าเหมือนกับค่าที่เคยตั้งไว้หรือไม่ว่า

- ควรมีจำนวนหลักของข้อความไม่ต่ำกว่า 8 ตัว หากโปรแกรมหรือระบบนั้นสามารถรองรับได้

- ควรมีทั้งตัวอักษรและตัวเลข

- ไม่ควรเป็นคำ หรือข้อความใดข้อความหนึ่งหรือชื่อคน สัตว์เลี้ยง หรือสิ่งของที่ใกล้ตัว ควรเป็นข้อความที่ไม่มีความหมาย

- ไม่ควรใช้ฟังก์ชันช่วยจำ User name และ Password ของเว็บไซต์หรือโปรแกรมใดๆเพราะอาจเป็นสาเหตุให้ถูกขโมยได้ง่าย

2 ) วัตถุในการตรวจสอบ ( Possessed Objects ) คือ สิ่งของที่ผู้ใช้สามารถพกพาติดตัวไปเพื่อใช้ในการตรวจสอบ เช่น บัตรผ่าน อาจใช้ร่วมกับรหัสผ่านได้

3 ) การตรวจสอบทางชีวภาพ ( Biometric Device ) คือ การตรวจสอบลักษณะทางชีวภาพว่าตรงกับลักษณะทางชีวภาพที่บันทึกไว้หรือไม่ เช่นม่านตา เป็นต้น

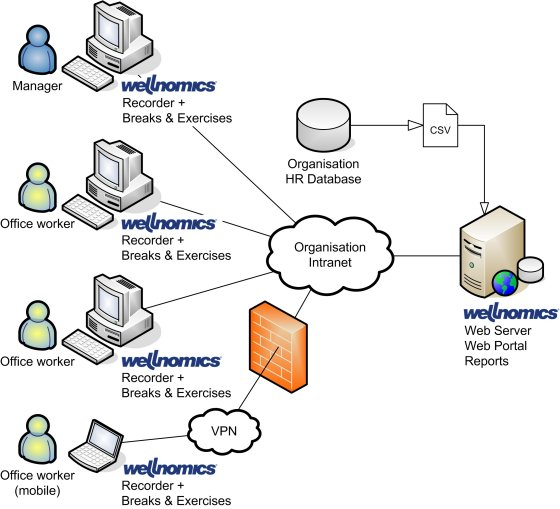

4. การตรวจสอบการเข้าใช้ด้วยระบบฮาร์แวร์

โดยป้องกันการเข้ามาในระบบผ่านช่องหรือ Port ต่างๆ ได้แก่ Fire Wall ซึ่งก็คือ เครื่องมือที่ใช้ในการตรวจสอบหรือปิดกั้นกันการเชื่อมต่อของข้อมูลจากภายนอกเครือข่ายกับภายในเครือข่าย ซึ่งจะอนุญาตให้เฉพาะผู้ที่มีสิทธิ์ในการเข้าถึงข้อมูลเท่านั้น ซึ่งในการรักษาความปลอดภัยสูงFirewall มี 3 ชนิดคือ

1 ) Screening Routers คือ อุปกรณ์ที่ใช้ตรวจสอบข้อมูลนั้นถูกส่งมาจากที่ใด และได้รับอนุญาตอย่างถูกต้องหรือไม่ การตรวจสอบนั้นสามารถทำได้โดยการดู Address ที่มีมากับข้อมูล

2 ) Proxy Gateway คือ ตรวจสอบข้อมูลทั้ง Address และตัวข้อมูล ( Data ) ซึ่งให้ความปลอดภัยสูงกว่า Screening Routers โดยจะอนุญาตให้ข้อมูลหรือชุดคำสั่งที่ได้รับจากระบบเครือข่ายสามารถทำงานได้ตามที่ได้รับอนุญาตเท่านั้น

3 ) Guard คือ Proxy Firewall ซึ่งมีความสามารถในการักษาความปลอดภัยสูง ทำหน้าที่วิเคราะห์ Protocol ที่ผ่านเข้ามาหรือออกจากเครือข่าย แล้วสั่งงานตามที่ Protocol ตัวนั้นต้องการ

5. การใช้โปรแกรมป้องกันไวรัส

โปรแกรมป้องกันไวรัสเป็นตัวค้นหาและกำจัดไวรัสออกจากหน่วยความจำและอุปกรณ์เก็บข้อมูล การทำงานของโปรแกรมป้องกันไวรัสคือ

1 ) การค้นหาสัญญาณของไวรัสเพื่อเปรียบเทียบกับข้อมูลที่จัดเก็บไว้ ซึ่งผู้ใช้จึงจำเป็นที่จะต้องปรับปรุงโปรแกรมให้ทันสมัยอยู่เสมอ เพราะมีไวรัสใหม่เกิดขึ้นทุกวัน โปรแกรมป้องกันไวรัสประเภทนี้จะค้นหาไวรัสประเภท Polymorphic virus ได้ยาก เพราะไวรัสประเภทนี้สามารถเปลี่ยนรูปแบบของตนเองไปตามโปรแกรมหรือแฟ้มข้อมูล

2 ) การตรวจจับการเปลี่ยนแปลงของแฟ้มข้อมูล โปรแกรมจะทำหน้าที่ตรวจสอบข้อมูลของแฟ้ม เช่น ขนาดของแฟ้มข้อมูล วันที่แฟ้มข้อมูลถูกสร้างหรือแก้ไข จากนั้นจะใช้ข้อมูลนี้ในการตรวจสอบการเปลี่ยนแปลงของแฟ้มข้อมูลในการเปิดใช้ครั้งต่อไป หากมีการเปลี่ยนแปลงแจหมายถึงสัญญาณไวรัส แต่จะมีไวรัสบางชนิดที่เรียกว่า Stealth virus สามารถที่จะรายงานขนาดและวันเวลาเดิมของไฟล์เพื่อหลบเลี่ยงการถูกตรวจในจับได้

3 ) การแยกแฟ้มข้อมูลที่ต้องสงสัยไว้ต่างหาก โปรแกรมค้นหาไวรัสบางประเภทสามารถแยกแฟ้มข้อมูลที่สงสัยว่าติดไวรัสไวต่างหากเพื่อป้องกันการแพร่ของไวรัสได้ เมื่อผู้ใช้ทำการตรวจสอบหรือกำจัดไวรัสออกไปแล้วจะสามารถใช้แฟ้มข้อมูลเหล่านั้นได้อีกครั้ง

4 ) การสร้าง Rescue Disk หรือแผ่นดิสก์ที่สะอาดปลอดภัย ในการทำงานควรมีการสร้างแผ่นดิสก์ที่ปลอดภัยจากไวรัสประเภท Boot Sector virus และสามารถค้นหา ซ่อมแซม แฟ้มข้อมูลที่เสียหายจากไวรัสได้

6. การตรวจสอบความถูกต้องของระบบเครือข่าย

เป็นการตรวจสอบความถูกต้องของระบบเครือข่ายคอมพิวเตอร์ด้วยระบบต่างๆเช่น

1 Kerboros เป็นระบบที่ใช้ในการตรวจสอบความถูกต้องในการเชื่อมต่อกันของระบบเครือข่าย โดยการตรวจสอบความถูกต้องระหว่าง Processor ที่ทำการติดต่อสื่อสารระหว่างหันโดยมีระบบบัตรผ่าน ซึ่งมีอายุเป็นกำหนดเวลาที่แน่นอน การส่งข้อมูลจะส่งในรูปแบบของการเข้ารหัส

2. DCE เป็นระบบที่ใช้การพัฒนามาจาก Kerboros จึงง่ายต่อการบริหารและจัดการระบบมากกว่า มีการใช้ระบบบัตรผ่านและการเข้ารหัสข้อมูลเช่นเดียวกัน

อ้างอิง : http://laddakaraoom.blogspot.com/

รูปแบบของอาชญากรรมทางคอมพิวเตอร์

ปัจุบันทั่วโลก ได้จำแนกประเภทอาชญากรรมทางคอมพิวเตอร์ได้ 9 ประเภท

ปัจุบันทั่วโลก ได้จำแนกประเภทอาชญากรรมทางคอมพิวเตอร์ได้ 9 ประเภท

(ตามข้อมูลคณะอนุกรรมการเฉพาะกิจร่างกฎหมายอาชญากรรมทาคอมพิวเตอร์)

1. การขโมยข้อมูลทางอินเตอร์เน็ต รวมถึงการขโมยประโยชน์ในการลักลอบใช้บริการ

2. การปกปิดความผิดของตัวเอง โดยใช้ระบบการสื่อสาร

3. การละเมิดลิขสิทธิ์ ปลอมแปลงรูปแบบเลียนแบระบบซอฟแวร์โดยมิชอบ

4. การเผยแพร่ภาพ เสียง ลามก อนาจาร และข้อมูลที่ไม่เหมาะสม

5. การฟอกเงิน

6. การก่อกวน ระบบคอมพิวเตอร์ เช่น ทำลายระบบสาธารณูปโภค เช่น ระบบจ่ายน้ำ จ่ายไฟ จราจร

7. การหลอกลวงให้ร่วมค้าขาย หรือ ลงทุนปลอม (การทำธุรกิจที่ไม่ชอบด้วยกฎหมาย)

8. การลักลอบใช้ข้อมูลเพื่อแสวงหาผลประโยชน์ในทางมิชอบ

เช่น การขโมยรหัสบัตรเครดิต

9. การใช้คอมพิวเตอร์ในการโอนบัญชีผู้อื่นเป็นของตัวเอง

อาชญากรรมคอมพิวเตอร์ แบ่งเป็น 4 ลักษณะ คือ

1. การเจาะระบบรักษาความปลอดภัย ทางกายภาพ ได้แก่ ตัวอาคาร อุปกรณ์และสื่อต่างๆ

2. การเจาะเข้าไปในระบบสื่อสาร และการ รักษาความปลอดภัยของซอฟต์แวร์ข้อมูลต่างๆ

3. เป็นการเจาะเข้าสู่ระบบรักษาความปลอดภัย ของระบบปฏิบัติการ(Operating System)

4. เป็นการเจาะผ่านระบบรักษาความปลอดภัยส่วนบุคคล โดยใช้อินเตอร์เน็ตเป็นช่องทางในการกระทำความผิด

อ้างอิง http://school.obec.go.th/npkschool/knowledge/hacker.htm

กลุ่มอาชญากรรมคอมพิวเตอร์

1. Morris Case

การเผยแพร่หนอนคอมพิวเตอร์ (Worm) โดยนายโรเบิร์ต ที มอริส นักศึกษา สาขาวิชาคอมพิวเตอร์ จากมหาวิทยาลัยคอร์แนล

หนอน (worm) สามารถระบาดติดเชื้อจากคอมพิวเตอร์เครื่องหนึ่งไปสู่อีกเครื่องหนึ่ง ทำให้คอมพิวเตอร์ไม่สามารถทำงานได้ โดยมีการแพร่ระบาดอย่างรวดเร็ว

; ศาลตัดสินจำคุก 3 ปี แต่ให้รอลงอาญา โดยให้บริการสังคมเป็นเวลา 400 ชั่วโมง และปรับเป็นเงิน10,050 ดอลลาร์สหรัฐ

2. Digital Equipment case

เดือนธันวาคม ค.ศ.1980 เครือข่ายของบริษัท Digital Equipment Corporation ประสบปัญหาการทำงาน โดยเริ่มจากบริษัท U.S Leasing

- คนร้ายโทร. ปลอมเป็นพนักงานคอมของ บริษัท Digital Equipment

- ขอเข้าไปในระบบ(Access)โดยขอหมายเลขบัญชีผู้ใช้ (Account Number) และรหัสผ่าน (password)

- ต่อมามีการตรวจสอบ

- มีการก่อวินาศกรรมทางคอมพิวเตอร์

* คอมพิวเตอร์พิมพ์ข้อความหยาบคาย เครื่องพิมพ์ พิมพ์กระดาษเต็มห้อง

*ลบข้อมูลในไฟล์บริษัททิ้งหมด เช่น ข้อมูลลูกค้า สินค้าคงคลัง ใบเรียกเก็บเงิน

3. “141 Hackers” และ “War Game”

ภาพยนตร์ที่เกิดขึ้นในปี ค.ศ.1983

“141 Hackers” การเจาะระบบสาธารณูปโภคของสหรัฐอเมริกา

“War Game” การเจาะระบบจนกระทั่งเกือบเกิดสงครามปรมาณู ระหว่าง สหรัฐอเมริกา และโซเวียต

ทั้งสองเรื่อง ถูกนำเข้าสู่ที่ประชุมของสภาคองเกรส (Congress)

4. ไวรัส Logic bomb/Worm ใน Yahoo

ทำลายระบบคอมพิวเตอร์ของผู้ใช้บริการของ Yahoo ในปี 1997

ทำลายระบบคอมพิวเตอร์นับล้านเครื่อง

5. การเจาะระบบข้อมูลของ Kevin Mitnick

โดยเจาะระบบของนักฟิสิกส์ Shimomura ของ San Diego Supercomputer center

- เจาะระบบการบริการออนไลน์ The Well

- เจาะระบบโทรศัพท์มือถือ

- ไม่แสวงหาผลประโยชน์

- Mitnick เจาะระบบข้อมูลเหมือนคนติดยาเสพติด ไม่สามารถเลิกได้

6. การปล้นเงินธนาคารพาณิชย์ 5.5 ล้านบาท

คนร้ายเป็นอดีตพนักงานธนาคาร โดยมีคนในร่วมทำผิด เป็นทีม

วิธีการ

- โดยการปลอมแปลงเอกสารหลักฐาน เพื่อขอใช้บริการ ฝาก-ถอน

- โอนเงินผ่านอินเตอร์เน็ต “อินเตอร์เน็ตแบงค์กิ้ง” ซึ่งเป็นบัญชี ของลูกค้าที่มีการฝากเงินไว้เป็นล้าน

- เมื่อได้รหัสผ่าน(Password)แล้ว ทำการโอนเงินจากบัญชีของเหยื่อ ทางอินเตอร์เน็ต และทางโทรศัพท์ (เทโฟนแบงค์กิ้ง) ไปเข้าอีกบัญชีหนึ่ง ซึ่งได้เปิดไว้โดยใช้หลักฐานปลอม

* ใช้บริการคอมฯ จากร้านอินเตอร์เน็ตคาเฟ่หลายแห่ง

* ใช้ A.T.M. กดเงินได้สะดวก

(ปัจจุบัน ร.ร.คอมฯเปิดสอนเกี่ยวกับการแฮคเกอร์ข้อมูล, การใช้อินเตอร์เน็ตคาเฟโดยเสรี ไม่กำหนดอายุ เงื่อนไข การแสดงบัตรประชาชน)

7. การทุจริตในโรงพยาบาล และบางบริษัท

โดยการทำใบส่งของปลอมจากคอมพิวเตอร์ เช่น เจ้าหน้าที่ควบคุมคอมพิวเตอร์ ยักยอกเงินโรงพยาบาล 40,000 เหรียญ

โดยการทำใบส่งของปลอมที่กำหนดจากเครื่องคอมพิวเตอร์โรงพยาบาล เจ้าหน้าที่ ควบคุมสินเชื่อ จัดทำใบส่งของปลอม จากบริษัทที่ตั้งขึ้นปลอม โดยให้เช็คสั่งจ่ายบริษัทปลอมของตัวเองที่ตั้งขึ้น

สูงถึง 155,000 เหรียญ

8. การทุจริตในบริษัทค้าน้ำมัน

พนักงานควบคุมบัญชี สั่งให้คอมพิวเตอร์นำเช็คจ่ายภรรยา แทนการจ่าย

ให้แก่เจ้าของที่ดิน โดยการแก้ไขรหัสผู้รับเงิน

9. การทุจริตในธนาคารของเนเธอร์แลนด์

ผู้จัดการฝ่ายต่างประเทศ และผู้ช่วยถูกจับในข้อหายักยอกเงินธนาคารถึง

65 ล้านเหรียญ ภายใน 2 ปี โดยการแก้ไขรหัสโอนเงินที่สามารถโอนเงินผ่านคอมพิวเตอร์

10. การทุจริตในบริษัทประกัน

เจ้าหน้าที่วิเคราะห์สินไหมทดแทนของบริษัท ทำการทุจริตเงินของ บริษัทจำนวน 206,000 เหรียญ ในรอบ 2 ปี ใช้ความรู้เรื่องสินไหมทดแทน โดยใช้ชื่อผู้เสียหายปลอมแต่ใช้ที่อยู่ของตัวเองและแฟน

11. ระบบคอมพิวเตอร์ในมหาวิทยาลัยมิชิแกน

ระบบข้อมูลซึ่งประมวลโดยคอมพิวเตอร์ ที่มีผู้สามารถจัดการข้อมูลได้ มากกว่า 1 คน ทำให้ระบบข้อมูลนักศึกษา 43,000 คนได้รับความเสียหาย คะแนนเฉลี่ยถูกเปลี่ยน ข้อมูลบางอย่างถูกลบ

12. การทุจริตในบริษัทแฟรนไชส์

เจ้าหน้าที่คอมพิวเตอร์ของบริษัทผู้ผลิตอาหารรายใหญ่ ทำการทุจริต ลบข้อมูลสินค้าคงคลัง

และค่าแรงของแฟรนไชส์ 400 แห่ง

13. การทุจริตในกรมสวัสดิการสังคมของแคลิฟอร์เนีย

หัวหน้าและเสมียน ยักยอกเงินไปกว่า 300,000 เหรียญ ภายในหนึ่งปี โดยการร่วมกันจัดทำใบเบิกปลอม และไม่ผ่านกระบวนการอนุมัติที่ถุกต้อง

14. การทุจริตสนามม้าแข่งในออสเตรเลีย

เสมียนที่ควบคุมในระบบม้าแข่งแห่งหนึ่งของรัฐบาลได้ทุจริต การแก้ไขเวลาในเครื่องให้ช้าลง

3 นาที ทราบผลการแข่งขันจะโทรแจ้งแฟน ความเสียหายที่เกิดขึ้น ไม่มีใครพิสูจน์ทราบ ไม่รู้ว่าทำมานานเท่าใด จับได้เพราะแฟนสาวโกรธที่ได้เงินมาแล้วแบ่งให้หญิงอื่น

15. การทุจริตโกงเงินในบริษัท

เช่น โปรแกรมเมอร์นำเอาโปรแกรมบัญชีฝากเผื่อเรียก มายักยอกเบิกเกินบัญชี ในบัญชีตนเอง เป็นเวลา6เดือนรวม 1,357 เหรียญ พนักงานที่ถูกนายจ้างไล่ออกได้ทำลายข้อมูลที่จัดเก็บไว้ในระบบon-line

เจ้าหน้าที่ควบคุมการปฏิบัติงานแผนกคอมพิวเตอร์ ขโมยที่อยู่ของลูกค้า จำนวน 3 ล้านราย เพื่อเรียกค่าไถ่จากบริษัท รองประธานระบบคอมพิวเตอร์ หัวหน้าปฏิบัติการของธนาคารร่วมกับ

บุคคลภายนอกอีก 3 คน โอนเงินจากบัญชีของลูกค้าที่ไม่ค่อยเคลื่อนไหว ไปเข้าบัญชีที่จัดทำขึ้นมา

ผู้ปฏิบัติการคอมพิวเตอร์กดปุ่ม “Repeat” เพื่อจัดทำเช็คให้ตนเองถึง 200 ใบ แต่ถูกจับขณะนำเช็คใบที่ 37 ไปแลกเงินสดจากธนาคาร

การบันทึกรายการปลอม พนักงานคอมพิวเตอร์ต่อรองให้ทางบริษัทขึ้นเงินเดือนให้ทั้งแผนก ไม่เช่นนั้น ใบส่งของจำนวน 28,000 ใบ ที่กำลังจะส่ง จะถูกลดราคาลงไป 5%

ผู้วิเคราะห์ของระบบห้างสรรพสินค้าใหญ่ สั่งซื้อสินค้าจากห้างราคาแพงแต่ให้ คอมฯพิม์ราคาต่ำ

อ้างอิง http://www.gotoknow.org/blogs/posts/374163

.jpg)